TockOS是一个专门设计用于在基于Cortex-M和RISC-V平台的嵌入式系统中运行多个并发且相互不信任的应用程序的操作系统。其核心设计理念是提供全面的系统保护,防范潜在的恶意应用和设备驱动程序。

传统的操作系统通常通过“进程”这种抽象机制来实现组件之间的隔离。每个进程拥有自己独立的内存区域(例如堆、栈和数据段),从而保证了不同进程之间的数据不相互干扰。这种设计既便于实现隔离,也支持并发执行,但对于内存资源非常有限的嵌入式系统(比如内存远低于 1MB 的微控制器)来说,采用这种方式就会面临隔离粒度与资源消耗之间的折衷问题。

TockOS 正是在这样的背景下诞生的。作为一个专为资源受限的嵌入式平台设计的开源操作系统,TockOS 使用 Rust 语言编写内核,利用 Rust 的内存安全性和类型安全特性,同时结合硬件的内存保护机制(MPU),以实现轻量级、高安全性的隔离与并发支持。

本文将从背景与动机、架构设计、隔离与并发模型、内存管理、以及安全性、可靠性与低功耗等方面,详细介绍 TockOS 的设计理念与实现方式。

一、背景与动机

传统操作系统通过“进程”这一抽象实现组件间的隔离:每个进程拥有自己独立的内存区域(包括栈、堆和数据段),从而防止彼此干扰。这种机制不仅便于实现内存隔离,也支持并发执行。但在内存资源极为有限的嵌入式系统(如内存不足 1MB 的微控制器)中,这种方式往往在隔离粒度与资源消耗之间产生折衷。

为了解决这一问题,TockOS 结合了语言级与硬件级的保护机制,既保证了安全隔离,又能在极小的资源消耗下运行,满足嵌入式环境对高安全性和低功耗的苛刻要求。

二、架构概述

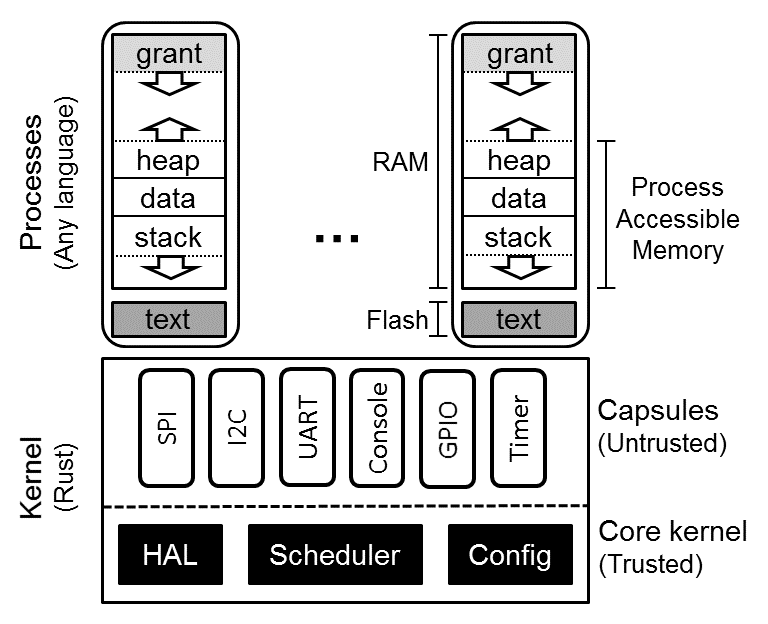

TockOS 的架构主要由三个部分构成:

-

小型可信内核

内核使用 Rust 编写,提供硬件抽象层(HAL)、调度器以及平台特定配置。内核本身不使用动态堆分配,从而避免了内存碎片和泄漏问题。 -

Capsules(语言沙箱)

Capsules 是内核内以 Rust 结构体和函数形式实现的组件,它们利用 Rust 的类型和模块系统在编译期实现安全隔离。Capsules 之间可以直接交互,但只能访问通过显式接口授权的资源。这种设计实现了细粒度的隔离且不引入额外运行时开销,不过它们采用协作式调度,必须主动让出执行权,否则可能阻塞整个系统。 -

Processes(进程)

Processes 是运行在用户空间的独立应用程序,使用硬件内存保护单元(MPU)实现隔离。进程拥有各自独立的堆栈和数据区域,由内核采用抢占式调度管理,从而确保系统即使在个别进程崩溃时也能继续稳定运行。进程模型允许在运行时动态加载和更新组件,并且支持用多种语言编写应用。

三、隔离与并发模型

1. Capsules —— 语言沙箱

-

编译时安全隔离

利用 Rust 的类型系统与模块系统,Capsules 在编译期就确保了各组件间的隔离。每个 Capsule 只能访问明确暴露的接口,即使多个驱动共享同一 I²C 总线,也只能操作各自对应的外设。 -

协作式调度

Capsules 在内核单线程事件循环中运行,由于不支持抢占调度,如果某个 Capsule 出现无限循环或故障,会影响系统响应,因此要求它们必须及时让出控制权。 -

无运行时开销

编译时安全检查消除了运行时的错误检查,几乎“免费”地实现了内存和类型安全,不会带来额外的内存或计算负担。

2. Processes —— 用户空间进程

-

硬件级隔离

进程间的隔离依赖于 MPU,它将内存划分为不同区域,每个进程只能访问自身被允许的地址空间。任何越界访问都会触发硬件异常,由内核捕获处理。 -

抢占式调度

内核对进程采用抢占式调度方式,确保每个进程都有机会运行,从而防止单个进程阻塞系统。即使某个进程因错误崩溃,内核也能将其隔离并重启,不影响整体系统的运行。 -

灵活性与动态更新

Processes 支持动态加载和更新,使系统能够适应不断变化的应用需求,同时允许使用各种编程语言开发应用。

四、内存管理与 Grants 机制

1. 内存保护与 MPU

- 严格内存隔离

每个进程的代码存储在 Flash 中,而数据则分配在 RAM 中,通过 MPU 限制访问权限,确保进程、内核以及硬件间的互不干扰。

2. Grants —— 安全的内存借用

-

需求背景

虽然 Capsules 不允许内核动态分配内存以防止资源耗尽,但某些驱动(如虚拟定时器)需要为每个进程分配额外内存以保存元数据。 -

安全分配机制

TockOS 在每个进程的地址空间中预留一个“grant 区”。这一区域由 MPU 保护,进程本身无法访问,但内核和 Capsules 可以在响应系统调用时安全地借用这部分内存。

为确保安全,内核要求:- 分配内存必须保持类型安全,不破坏 Rust 类型系统;

- Capsules 只能在进程存活时访问相应内存;

- 进程终止后,内核能回收该内存。

-

类型安全包装

所有引用都通过类型安全的结构体包装,保证在访问前检查进程状态,有效防止引用失效或内存越界。

五、安全性、可靠性与低功耗

1. 安全性 (Safety)

TockOS 通过以下手段保障系统安全:

- 硬件保护

使用 MPU 将内存严格划分,每个组件只能访问被授权的区域。例如,即使两个外设驱动共享 I²C 总线,也只能操作各自的设备。 - 编译时隔离

利用 Rust 的类型和模块系统,确保内核组件、传感器驱动、虚拟化层和网络栈等仅能通过明确的接口访问共享资源。 - 故障隔离

语言级和硬件级的双重保护使得单个组件的故障不会扩散到内核或其他组件。

2. 可靠性 (Reliability)

在嵌入式系统中,系统故障通常难以现场修复,因此高可靠性至关重要。TockOS 在可靠性方面做了如下设计:

- 事件驱动与无堆分配内核

内核采用事件驱动模型,不使用动态堆分配,从而避免内存泄漏和碎片化问题,确保长期稳定运行。 - 进程隔离与抢占式调度

进程通过 MPU 进行严格隔离,内核对其采用抢占式调度,即使某个进程崩溃也不会影响系统整体运行,增强了系统的自我恢复能力。

3. 无缝低功耗 (Seamless Low-power)

TockOS 的低功耗设计使其在电池供电或能量采集场景下能长时间稳定运行:

- 自动低功耗管理

内核和驱动能够自动将硬件置于最节能状态,无需应用开发者编写专门的电源管理代码。 - 透明能量优化

即使是简单应用(如每 5 秒闪烁一次 LED)也能达到低至 5μA 的待机功耗,非常适合长时间无人维护的远程传感器网络或 IoT 设备。 - 适应多种供电场景

系统设计适用于电池、太阳能等多种低功耗电源条件,确保在各种供电环境下稳定运行。

六、不同保护机制的对比与适用场景

下表总结了 Capsules 与 Processes 在保护机制、内存消耗、隔离粒度、调度方式和动态更新能力上的不同权衡:

| 类别 | Capsules | Processes |

|---|---|---|

| 保护机制 | 基于语言(Rust 类型系统) | 基于硬件(MPU) |

| 内存开销 | 无额外内存开销 | 独立堆栈,存在额外的内存隔离开销 |

| 隔离粒度 | 极细粒度 | 较粗粒度 |

| 调度方式 | 协作式(需主动让出执行权) | 抢占式(内核可中断调度) |

| 运行时更新 | 不支持动态更新 | 支持动态加载与更新 |

- Capsules 适合实现对性能要求高且对内存开销敏感的系统组件,如简单设备驱动、硬件抽象层或虚拟化层。

- Processes 则适用于复杂的应用程序和依赖外部库的驱动程序,因为它们提供了更强的隔离和动态更新能力。

七、总结

TockOS 通过结合硬件保护(MPU)和 Rust 语言的编译时安全机制,构建了一个适用于资源受限嵌入式设备的高安全性、多任务操作系统。其核心设计亮点包括:

- 双重隔离机制:利用 Capsules 实现轻量级、低开销的内核内隔离,以及通过 Processes 实现硬件级的进程隔离。

- 内存管理与 Grants 机制:确保各组件既能安全共享必要内存,又能防止资源冲突和泄漏。

- 高可靠性与自我恢复:事件驱动内核和抢占式调度保证系统在应用崩溃时依然稳定运行。

- 无缝低功耗运行:自动电源管理使系统能够在极低功耗下长时间运行,适用于各种电源条件。

这种设计使 TockOS 成为物联网、远程传感器网络以及其他安全关键嵌入式应用的理想平台,同时为开发者提供了一种既安全又高效的系统架构选择。